verschlüsselung

Über den USB-Stick mit Bitcoins im Wert von 235 Mio. USD

VeraCrypt 1.26.7

Trumps DMs und Entwürfe auf Twitter

Passwörter und Einmalpasswörter in einer App?

Festplatten sicher löschen. Aber sicher vor wem?

Datenleck bei der Letzten Generation

iCloud-Daten ☁️ mit physischem Schlüssel 🔑 und erweitertem Datenschutz 🔒 sichern

Endlich E2E-Verschlüsselung bei Apple

Boxcryptor wird Dropbox

Telegram verschlüsselt? Nope.

Moxie Marlinspike (Gründer von Signal) wundert sich über die Bezeichnung von Telegram als „verschlüsselter Messenger“. Denn immerhin: Telegram stores all your contacts, groups, media, and every message you’ve ever sent…

Boxcryptor neu: File Provider, Spotlight und Synchronisation

Cryptomator 1.6

Neues bei Cryptomator, denn die Version 1.6 kündigt sich an! Neues Tresorformat. Automatisches Locking der Tresore – da wird am Herzen der App gearbeitet. Sehr gut! Sobald 1.6 draußen ist,…

WhatsApp führt verschlüsselte Backups ein

WhatsApp, nicht gerade ein Liebkind auf meinem Blog, aber doch immer irgendwie bemüht, für Sicherheit zu sorgen, beginnt sich zu mausern und führt verschlüsselte Backups ein. Damit ist WhatsApp mit…

WhatsApp kann Nachrichten doch lesen? Moment, bitte!

Auf ProPublica wird behauptet, Facebook würde WhatsApp-Nachrichten mitlesen. Das Medien und Social-Media-Echo ist groß, andere Medien – bspw. die Futurezone – titeln „Facebook liest bei WhatsApp-Nachrichten mit„. Soetwas ist für…

Apples Fehler: Policy statt Unmöglichkeit

Ben Thompson beleuchtet in einem Beitrag, wie sehr sich Apple mit der Ankündigung, Bildanalysen am jeweiligen Device eines Users durchzuführen und von dort weg auf mögliche Problemfälle zu reagieren, in…

Dammbruch bei Apple

Apple will Kinder schützen. Deshalb hat der Konzern ein aus drei Elementen bestehendes System gebaut, das die Möglichkeiten von Verschlüsselung dramatisch reduziert, ein Einfallstor für zukünftige Begehrlichkeiten bildet und in…

Pegasus – oder – Offenbar hat doch etwas zu befürchten, wer nichts zu verbergen hat

Vor 8 Jahren enthüllte Edward Snowden einen gewaltigen Spionageapparat, gestern berichteten Medien weltweit über Pegasus, eine von der israelischen Firma NSO entwickelte Software, mit der Mobiltelefone ausspioniert werden können. Natürlich…

Google Docs in Google vor Google selbst verschlüsseln

Google reagiert auf das, was das Unternehmen „hybrid work“ – also das Arbeiten von zuhause und vom Büro aus – nennt und ermöglicht clientseitige Verschlüsselung der in Google Docs, Sheets,…

VeraCrypt, „extremely complex“ 🔒

VeraCrypt – sozusagen der Nachfolger von TrueCrypt – scheint wirklich sehr hart zu knacken zu sein. Attacking BitLocker, LUKS or FileVault 2 is straightforward: read the disk header, figure out…

Nicht die DSGVO verhindert funktionierende Videokonferenzen

Der deutsche IT-Rechtsanwalt Chan-Jo Jun postet einen beherzten Aufruf zum Thema verschlüsseltes Video-Conferencing. Sein Anlassfall: das Homeschooling in Deutschland, welches – und das dringt sogar bis Österreich durch, obwohl wir…

Warum Ende-zu-Ende Verschlüsselung nicht infrage gestellt werden sollte

Tom Scott erklärt, warum eine Hintertür in der Verschlüsselung populärer Messagingdienste wie WhatsApp oder iMessage anfangs wie eine gute Idee klingt, tatsächlich aber ein großes Problem ist. Auch wenn das…

Ende-zu-Ende Verschlüsselung infrage gestellt

Nur Verschlüsselung schützt

Der hamburgische Beauftragte für Datenschutz ist nach dem Privacy-Shield-Urteil des EuGH der Meinung, dass auch die auf Standardvertragsklauseln basierende Datenübermittlung in Drittstaaten konsequenterweise ungültig sein muss. Wenn die Ungültigkeit des…

Cryptomator 1.5

Wie konnte ich das nur so lange liegen lassen? Cryptomator, die mir sympathische, aber noch vor einiger Zeit leider nicht für den produktiven Betrieb reife Verschlüsselungssoftware für Cloudspeicherdienste, ist vor…

Mehr und sicherer Speicher bei Microsoft OneDrive

Microsoft OneDrive bringt zwei Neuerungen: Mehr Speicher in den Personal-Speicherplänen und – viel wesentlicher – einen neuen, sichereren Speicher namens OneDrive Personal Vault. Personal Vault is a protected area in…

Espionage 3.7

Tao Effect hat gestern Espionage 3.7 mit ein paar optischen Updates für macOS Mojave veröffentlicht. Ich habe Espionage vor ein paar Jahren hier kurz erwähnt, bin aber nie näher darauf…

Ein Grund mehr für Verschlüsselung in der Cloud

Zusätzlich zu vielen offenen Fragen, die unverschlüsselte Daten eo ipso auf Cloudspeichern hervorrufen, gibt es noch einen Grund mehr für die Verschlüsselung eben dieser Daten. Gehen sie verloren, entfällt, wenn…

Nachtrag zu Mountain Duck & Cryptomator: Boxcryptor.

Ich habe vor einiger Zeit von der Kombination aus Mountain Duck & Cryptomator geschwärmt, weil ich in dieser Programmkombination endlich die Möglichkeit sah, Cloudspeicher bequem und sicher nutzen zu können: Mountain…

Mountain Duck & Cryptomator: Cloudspeicher komfortabel verschlüsselt nutzen

Vor etwas mehr als einem Jahr wurde im Blog von Cyberduck1 die Unterstützung von mit Cryptomator verschlüsselten Containern angekündigt. Schon damals, war ich über die Kombination aus Cryptomator und Cyberduck,…

Die Zeit von PGP ist vorbei

Immer häufiger empfehlen Experten, so bald als möglich auf PGP zu verzichten und die Kommunikation auf sicherere Apps wie Signal, Threema oder WhatsApp zu verlagern1. Das hat drei Gründe: Die Anzahl der…

Über die WhatsApp-Backdoor, die „keine“ ist

Im Jänner diesen Jahres hat der renommierte Guardian über eine potentielle Backdoor in WhatsApp berichtet. Das trifft alle hart, denn WhatsApp prahlt damit, eine sichere Messaging-Applikation zu sein. Facebook, Eigentümer…

Cryptomator & Cyberduck

Cyberduck, der einzig kontinuierlich weiterentwickelte Client zur Dateiübertragung in was weiß ich wie vielen Protokollen, und Mountain Duck, eine Cyberduck-Variante, die es ermöglicht, externe Datenspeicher als lokale Laufwerke darzustellen und…

Wie der Diffie-Hellman-Schlüsselaustausch funktioniert

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden. Mehr…

Neues Bedrohungsszenario: Daten

Die Electronic Frontiers Foundation hat eine vollseitige Anzeige im Wired-Magazin geschalten, die sich gewaschen hat. Sie spricht die Technology Community der USA an und warnt vor den potentiellen Möglichkeiten, die…

Backblaze versendet seine Recovery-Disks unverschlüsselt. Blöd, wenn das Paket an den falschen Empfänger gelangt.

Sobald meine Daten meinen Rechner verlassen, müssen sie gesichert und vor fremdem Zugriff geschützt, also verschlüsselt sein. Gerade beim Thema Online-Backup gilt das ganz besonders. Deshalb bin ich schon vor…

Heartbleed erklärt

Wie der Heartbleed-Bug, der einen Großteil der Online-Verschlüsselung für lange Zeit de facto obsolet gemacht hat, funktioniert. Wie immer auf den Punkt gebracht und hervorragend von xkcd erklärt. Ihr habt…

Die Normalverteilung von Datenpaketen verrät viel; trotz HTTPS.

Herausfinden, was sich jemand angesehen hat, obwohl die Verbindung zwischen Client und Server mittels HTTPS geschützt ist? Ja, geht; mittels Analyse der Normalverteilung von Datenmustern. We present a traffic analysis…

FTP ist und bleibt ein Sicherheitsrisiko

Der unverschlüsselte Up- und Download per FTP ist und bleibt ein Sicherheitsrisiko. Mein Webhost, Uberspace, erlaubt nur SFTP-Verbindungen und bietet Verbindungen per FTP „ausdrücklich nicht“ an. Mit dieser Ausschluss-Policy steht…

Kryptochef

Detlef Granzow bietet unter kryptochef.de (sic!) KRYPTO, das „sicherste Daten Verschlüsselungs Programm der Welt“ (sic!) für 130 Euro an. Zu den besonderen Merkmalen der geschmackvoll gestalteten „Hoch Sicherheits Daten Verschlüsselungs…

Das eigene Haus in Ordnung bringen: https

Im Schriftstück IP/14/70 28/01/2014 der Europäischen Kommission wird ein Satz aus Viviane Redings Rede anlässlich des heutigen Tags des Datenschutzes betont zitiert: „Die EU kann mit ihren Bemühungen zur Wiederherstellung…

Dateien verschlüsselt in Dropbox speichern

Ich habe mich unlängst mit Philipp über die Notwendigkeit eines Containerprogramms wie BoxCryptor zur Verschlüsselung von Dateien in Cloudspeicherdiensten (insbesondere dem weit verbreiteten Dropbox) unterhalten. Dabei hat sich herausgestellt, dass…

RC4-Verschlüsselung deaktivieren

Ein Fehler, der seit spätestens 2005 bekannt ist, führt nun dazu, dass selbst Microsoft, für gewöhnlich immer ein paar Jahre zu spät, empfiehlt, den RC4-Algorithmus nicht mehr zu verwenden und,…

Bullrun

Scheinbar ist es der NSA gelungen, SSL bzw. HTTPS-Verbindungen zu knacken, internationale Verschlüsselungsstandards zu beeinflussen und die Zusammenarbeit mit Technologiekonzernen auszubauen. Der Name dieses Angriffs auf die dem Internet zugrundeliegenden…

Vernichtendes Urteil für whistle.im

Whistle.im ist ein weiterer Messaging-Dienst, der das größte Problem des Platzhirschen WhatsApp (ähnlich, wie das auch Threema versucht) beseitigen will: Whistle.im ist „Secure instant messaging made in Germany“ und biete…

Antwort auf Google Chromes Passwort-Problem

Das ging ja schnell. Gerade wurde die Möglichkeit in Google Chrome, Passwörter im Klartext anzusehen, angeprangert, schon ist die – etwas eigenartige – Antwort des Google Chrome Browser Security Tech…

Hazel: Dateien bei Bedarf in TrueCrypt sichern

Ich habe aus der Notwendigkeit Paranoia, TrueCrypt bei Bedarf zu laden und wichtige Dokumente sicher dorthin zu sichern eine Hazel-Abfolgeregel erstellt, die die Inhalte im Ordner „Dokumente“ bei jeder Änderung…

Chrome: Passwörter im Klartext nach Import

Beim ersten Start von Google Chrome bietet der Browser an, verschiedene Einstellungen (und Bookmarks) aus Safari oder anderen Browsern zu übernehmen. Dabei werden Passwörter im Klartext abgespeichert. By using words…

CryptoParty #11: FileVault, TrueCrypt & Angst

Für die elfte CryptoParty (im Metalab) war der Themenbereich „Sicheres Speichern von Daten“ festgelegt worden. Die hier passenden Stichworte sind Festplattenverschlüsselung/Full Disk Encryption, Verschlüsselung von CDs, DVDs und USB-Sticks, FileVault,…

Bei all der Freude um Kryptografie…

Bei all der Freude um mit PGP/GPG-geschützte E-Mails, in TrueCrypt-Containern gesicherte Dateien, Server-Zertifikate, in Passwortmanagern gespeicherte, superkomplizierte Passwörter und andere Möglichkeiten der Verschlüsselung und Datensicherung, darf man niemals die Kehrseite…

TrueCrypt bei Bedarf laden und wichtige Dokumente sicher dorthin sichern

Wichtige Dokumente, also – um das zu verdeutlichen – Rechnungen, Verträge, Unterschriftenmuster, Baupläne, Wohnungsgrundrisse, Kostenvoranschläge, Reisedaten, Urkunden, eingescannte Handschriften, Testamente, Kontoauszüge, Lebensläufe, Bewerbungsschreiben, Krankenakten, Röntgenbilder, Befunde, Steuererklärungen, Steuerbescheide, Zeugnisse, Liebesbriefe,…

Edward Snowden über E-Mail-Verschlüsselung

Ein Abschnitt aus dem erstaunlich kultivierten und sachlichen Chat mit Edward Snowden im Guardian. Is encrypting my email any good at defeating the NSA survelielance? Id my data protected by…

Sichere Verschlüsselung in iMessage?

Im an sich wohlklingenden Statement Apples zur Consumer Privacy wird die Ende-zu-Ende-Verschlüsselung von iMessage (und FaceTime) als unknackbar präsentiert. For example, conversations which take place over iMessage and FaceTime are…

Verschlüsselte E-Mails mit Apple Mail: GPGTools

Einmal das (kostenlose) GPG installiert und die dazugehörigen Keys generiert, lässt sich die Hochsicherheitsverschlüsselung für E-Mails problemlos (und äußerst komfortabel) in Apple Mail, Thunderbird, Postbox, etc. unter Mac OS X…

Threema: Messaging mit Ende-zu-Ende-Verschlüsselung

Sicheres Messaging1 durch Transport- sowie Ende-zu-Ende-Verschlüsselung. Und wenn man in den FAQs auch noch solche Hinweise findet… Wir raten Ihnen aber, uns nicht zu vertrauen und die Schlüssel beim nächsten…

Sicherheit bei Backblaze

Nachdem auch Evernote in diesem Jahr gehackt wurde und Benutzerdaten scheinbar nicht einmal von den größten Onlinefirmen geschützt werden können, habe ich mir das Sicherheitsmodell von Backblaze, das ich als…

Die ersten 220 Millisekunden einer HTTPS-Verbindung

Wie ist es möglich, dass Browser und Server sichere Verbindungen miteinander aufbauen? Jeff Moser beantwortet diese Frage in einem ausführlich kommentierten Ablaufprotokoll über die ersten 220 Millisekunden einer HTTPS-Verbindung. In…

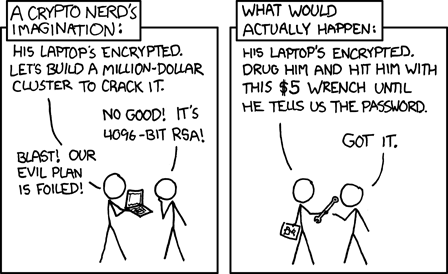

Rubber-Hose Kryptanalyse

Man nennt das (von xkcd wie immer hervorragend dargestellte) Prinzip auch Rubber-Hose Kryptanalyse, die ursprünglich wie folgt beschrieben wurde: You still don’t get The Master Plan, unless you resort to…

Passwörter verschlüsselt speichern? Sicher nicht!

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden. Mehr…

DNS-Traffic verschlüsseln mit DNSCrypt

Der DNS-Provider OpenDNS (nein, hat nichts mit “offen” zu tun, ganz im Gegenteil!) testet schon seit einiger Zeit ein Tool, mit dem man den Datenverkehr zwischen lokalem Rechner und DNS-Server…

Drecks WhatsApp!

Drecks WhatsApp und Drecks Spammer. Do not use WhatsApp. Really, don‘t.

Offenbar bringt Verschlüsselung auch gegen das FBI etwas…

Angeblich beißt sich das FBI an verschlüsselten Festplatten die Zähne aus und lässt es dann doch lieber bleiben, da der Aufwand zu groß ist. Im Artikel wird das Verschlüsselungsprogramm Truecrypt…

Handygespräche nicht mehr sicher

Der Chaos Computer Club berichtet über die alte und nicht mehr sichere Verschlüsselung von Handygesprächen, die seit zwanzig Jahren nicht mehr aktualisiert wurde, nunmehr aber ohne großen finanziellen oder technischen…

Verschlüsselung am Mac für Dummies

Seitdem ich meine Daten immer häufiger in der Cloud (zB Dropbox) speichere und nicht zu denjenigen gehöre, die der Neudefinition von Datenschutz („Wir versprechen, dass wir keine Einsicht in Ihre…