Pfui, Mozilla!

Mozilla, für gewöhnlich der Good Guy im Internet, hat einen schwarzen Fleck auf seine weiße Weste verpasst bekommen. Die Organisation bietet mit Firefox Klar einen für mobile Endgeräte entwickelten Browser/Contentblocker mit…

Alle wollen Datenschutz. Niemand will Datenschutz.

Mozilla, für gewöhnlich der Good Guy im Internet, hat einen schwarzen Fleck auf seine weiße Weste verpasst bekommen. Die Organisation bietet mit Firefox Klar einen für mobile Endgeräte entwickelten Browser/Contentblocker mit…

Die Electronic Frontiers Foundation hat eine vollseitige Anzeige im Wired-Magazin geschalten, die sich gewaschen hat. Sie spricht die Technology Community der USA an und warnt vor den potentiellen Möglichkeiten, die…

Matthew Green spricht in mehreren Tweets aus, was jeder Nutzerin und jedem Nutzer von Gratis-Services und vordergründig kostenlosen Speicherplatzes klar sein muss: Die Sicherheit der dort gespeicherten Daten ist nur…

Kein Tag ohne neue und unschöne Nachrichten von Uber. Gestern hat Will Evans einen Beitrag auf Reveal (dem „Center for Investigative Reporting“) veröffentlicht, in dem er Uber schwere Datenschutzvergehen vorwirft.…

Und die Versprechung billigen Taxifahrens bringt ein neues Opfer. Die neue Version der Uber App zeichnet Ortsdaten länger auf als geglaubt. Previously, Uber only collected location information while a user…

Eine großes Special der Süddeutschen Zeitung (die, nebenbei, in letzter Zeit immer auffälliger positiv auffällt) von Johannes Boie, Vanessa Wormer und Catharina Felke über die Gefahren billig produzierter, unsicherer „Smart“…

Andy Greenberg berichtet im Wired-Magazine über das Google Chrome-Sicherheitsteam und dessen Mission, verschlüsselte Verbindungen zwischen Client (Browser) und Server (Website) unter Zuhilfenahme der Popularität des Chrome-Browsers endgültig durchzusetzen. Der Beitrag zeigt…

Anlässlich der Nachricht, WhatsApp würde Telefonnummern an Facebook weitergeben, habe ich mir die WhatsApp-Datenschutzrichtlinien (und dort „Informationen, die wir sammeln„) angesehen. Da gibt es ein paar Gustostückerl, die ich niemandem…

Sobald meine Daten meinen Rechner verlassen, müssen sie gesichert und vor fremdem Zugriff geschützt, also verschlüsselt sein. Gerade beim Thema Online-Backup gilt das ganz besonders. Deshalb bin ich schon vor…

Sehr lange Zeit habe ich AdBlock Plus empfohlen, um Werbung und Tracking im Browser zu verhindern. Die umstrittene Erweiterung kann nun aber bedenkenlos deinstalliert werden, denn es gibt ein zuverlässiges,…

Twitter wirbt um das Geld der Werbeindustrie, in dem es ihr die „Kaufabsichten“ seiner User verkaufen möchte. Da diese „Kaufabsichten“ nicht ausschließlich aus Daten innerhalb des sozialen Netzwerks gewonnen werden…

Hinter dem Titel „Google has captured your mind“ findet sich eine (auf den anglo-amerikanischen Raum zentrierte) Rechtsgeschichte über die Verteidigung der freien Meinungsäußerung als Folge freien Denkens. Wer online sucht…

Salim Virani begründet, ähnlich wie Wolfie Christl in seiner AK-Studie, warum es spätestens seit 30. Jänner 2015 an der Zeit sei, sich selbst, die eigene Familie und auch alle Freunde…

Digitale Gesellschaft gibt anlässlich der neuen Datenschutzbestimmungen bei Facebook Tipps zur Wahrung der Privatsphäre, die hauptsächlich aus diversen Hinweisen auf Plug-Ins, Add-Ons und zur Verwendung unterschiedlicher Browser bestehen. Das ist…

NoScript ist ein mächtiges Werkzeug, mit dem JavaScript komplett oder nur teilweise deaktiviert werden kann und eine „Security Suite“, die vor allerlei Betrugsversuchen und sonstigen Bosheiten schützen kann. Ich kann…

Dropbox scannt hochgeladene Dateien. Wissen wir. Microsoft scannt hochgeladene Dateien. Wissen wir jetzt, dank Udo Vetters Law Blog, auch. Mein Mandant […] sammelt online und wahllos ziemlich viel Material, darunter…

Die neu entdeckte Datenschutzpanne in Apples Spotlight-Suche zeigt wieder einmal, dass auch die beste Umsetzung datenschutzfreundlichen Verhaltens seitens der User zunichte gemacht werden kann, wenn Software dem Schutz privater Daten…

Das Plugin Self-Destructing Cookies ändert die Art und Weise, wie Firefox mit Cookies umgeht. Im Gegensatz zur Löschen oder Behalten-Policy des Browsers, entfernt das Add-On Cookies entweder beim Schließen eines…

Wenn man von einer zur anderen Website surft, gibt die erste Website der zweiten Information darüber, woher man kommt; konkreter: Welche URL man zuletzt gesehen hat, bevor man zur nächsten…

Wer allein den ersten Abschnitt – „Welche Arten an Informationen sammeln wir?“ – gelesen hat und nicht sofort daran denkt, Facebook zu verlassen, dem ist nicht zu helfen. Ein paar…

Mit dem Laden des Videos akzeptieren Sie die Datenschutzerklärung von YouTube.Mehr erfahren Video laden YouTube immer entsperren Glen Greenwald über die wichtige Rolle dessen, was wir völlig falsch einschätzen: unsere…

Cyrus Nematis Überlegungen zum Verzicht auf Datenschutz und Privatsphäre zugunsten von Bequemlichkeit und einer nicht weiter definierten „Experience“ lesen sich wie ein billiger Versuch, Sicherheit und Datenschutz als Funktion von…

Wer auf einen Geburtstagshinweis eines sozialen Netzwerks reagiert, bestätigt und bestärkt den Grad an „Freundschaft“. It was my birthday recently. […] Google Plus, the zombie social network I have barely…

Schonmal youporn.com1, addthis.com, pof.com, t-online.de, nydailynews.com, ca.gov, theblaze.com, movie4k.to, cbslocal.com, amung.us, sex.com, chron.com, linternaute.com, mystart.com, sfgate.com, biblegateway.com, largeporntube.com, dealshark.com, kinox.to, ustream.tv, noaa.gov, dantri.com.vn, pornsharing.com, perezhilton.com, programme.tv.net oder viele weitere (~6.000…

Seit 12. Juni 2014 ist bekannt, dass Facebook fortan alle Besucherinnen und Besucher von Websites, auf denen ein Like-Button angezeigt wird, verfolgen, analysieren und auszuwerten plant. Ist das neu? Mitnichten.…

Das als sozial getarnte Werbenetzwerk holt sich nun Daten über seine User auch von den Like-Buttons, die auf nahezu jeder Website zu finden sind. Historically, interest-based targeting on [Facebook] hinged…

Einfach und klar erklärt, wie man aus der Darstellung besuchter Links durch den Browser auf die Chronik besuchter Seiten eines Benutzers schließen kann. Und die Lösung dazu. Web browsers remember…

Google liefert seinen Browser „Google Chrome“ mit sehr benutzerfreundlichen Voreinstellungen aus: Google kann dabei helfen, Navigationsfehler zu beheben, Suchanfragen zu vervollständigen, Netzwerkaktionen vorauszusehen, verdächtige Dateien zu analysieren, vor Phishing und…

Das Beispiel zeigt’s: Das als sozial getarnte Werbenetzwerk Facebook kommt problemlos selbst an Daten, die ich ihm nicht mitteilen möchte, ran. Irgendein Depp findet sich immer, der bereitwillig Auskunft gibt,…

Noch ein kurzer Nachtrag zum Thema „Gratisanbieter liest meine Mails„. John Frank, Leiter der Rechtsabteilung bei Microsoft, hat folgendes Statement veröffentlicht, aus dem – abgeleitet und über die Angebote von…

Ein ehemaliger Microsoft-Mitarbeiter leakt Informationen über Windows 8. Microsoft durchsucht sein Hotmail-Konto. Alle regen sich auf. Doch siehe da, Microsoft hat nichts Widerrechtliches getan. Alle – Yahoo, Google und Apple…

Julia Angwin beschließt, Google nicht mehr zu benützen. Über die Beweggründe, Ängste, Herausforderungen und Erfahrungen hat sie ein Buch geschrieben – Dragnet Nation. Auch nicht wenig spannend ist, wie sich…

Im Schriftstück IP/14/70 28/01/2014 der Europäischen Kommission wird ein Satz aus Viviane Redings Rede anlässlich des heutigen Tags des Datenschutzes betont zitiert: „Die EU kann mit ihren Bemühungen zur Wiederherstellung…

Nicht nur verschiedene für die Nutzung des Internets notwendigen Browser und PLugins können verwendet werden, um einen Benutzer online nahezu eindeutig identifizieren1 (und verfolgen) zu können. Nein, Statistik- und Trackingsysteme…

Martin Leyrer empfiehlt in seinem 30c3 Browser Security Quickie folgende Erweiterungen abweichend von bzw. zusätzlich zu denen aus meinem Beitrag „Firefox datenschutzfreundlich konfigurieren„. Calomel SSL Validation stellt die „Stärke“ einer…

Was über Google bereits bekannt ist, gilt nun auch als für Facebook erwiesen. In einem Paper mit dem Titel „Self-Censorship on Facebook“ geht hervor, dass Facebook niemals veröffentlichte, aber ins…

Bruce Schneiers Beitrag zur „Überwachung als Geschäftsmodell“ zusammengefasst? „Kostenlos“ ist ein Wert, mit dem Menschen nichts anfangen können, weil sie über den Wert der Daten, die sie freiwillig hergeben, nicht…

Vorausgesetzt, sie sind ans Internet angeschlossen, telefonieren LG Smart TVs offenbar nachhause und schicken dabei nicht gerade wenige Datensätze mit. A unique device ID is transmitted, along with the Channel…

Gestern erwähnt Barbara Wimmer auf Twitter, dass ihr Ausweis beim Abholen eines Post-Pakets gescannt wurde. Heute veröffentlicht der jeder Datenschutzdiskussion nicht abgeneigte MacLemon ebenfalls einen Dialog mit einem Postbeamten, der…

Diese Anleitung ist sehr detailliert und genau. Für alle, die es schnell haben wollen, habe ich die wohl kürzeste Anleitung zur Sicherung von Firefox geschrieben. Dort zeige ich in nur…

Leider viel zu oft schon genauso erlebt. Das Privacy-Paradox beschreibt die Beobachtung, dass in allen Umfragen und persönlichen Gesprächen der Schutz der Privatsphäre als extrem wichtig angegeben wird. Gleichzeitig aber…

Auf diesem Bild wird behauptet, dass die (amerikanische) Exekutive in die folgenden Daten Einsicht nehmen kann ohne dafür einen Durchsuchungsbefehl zu benötigen: (1) E-Mails, die vor mehr als 6 Monaten…

Momentan ist die Gefahr, die von Hackerangriffen ausgeht, größer als das Risiko, einen Informanten zu verraten. Das meint die New York Times und vollzieht einen gerade jetzt fast schon wahnwitzig…

Gmail ignoriert die Privatsphäre1. In der Klageabweisung gegen eine Sammelklage, in der Google Verstöße gegen das Recht der Kunden auf Datenschutz und Privatsphäre vorgeworfen wird, heißt es: Eine Person hat…

Für ein Privacy-Tool ist entscheidend, wieviele der bekannten Trackingdienste tatsächlich erfolgreich blockiert werden können. Hierzu hat die Universität Stanford im September 2011 einen Vergleich der bekanntesten Privacy-Tools durchgeführt, den nun…

2004 gründet Ladar Levison den datenschutzfreundlichen E-Maildienst Lavabit als Alternative zu Gmail. Edward Snowden benutzt Lavabit. Heute schließt Lavabit quasi über Nacht und ohne Vorankündigung. Dafür aber mit Erklärung; darin…

Die Facebook-Suchmaschine Graph Search führt Privatheit ad absurdum; damit können nämlich die selbst vorgenommenen Datenschutzeinstellungen auch, wenn sie noch so rigide sind, durch die Aktionen und Postings von Anderen unterwandert…

Mit dem Laden des Videos akzeptieren Sie die Datenschutzerklärung von YouTube.Mehr erfahren Video laden YouTube immer entsperren Gary Kovacs erklärt seine Motivation für die Programmierung des Plugins „Collusion„. Wie auch…

Die Zeit Online hat 3 Statements zum Thema Warum PRISM keinen vom Hocker reißt und niemand dagegen protestiert veröffentlicht. Der Schriftsteller Daniel Suarez kritisiert darin die mittlerweile aufs Akzeptieren von…

14. Mai 2013: Microsoft-Server besuchen URLs, die über Skype-Chats ausgetauscht werden. Wie das Unternehmen durch einen Sprecher beteuerte, werden Nachrichten gescannt, um Links zu Spam- und Phishing-Seiten zu filtern. Die…

Tools, Widgets oder andere Services eines den Gesetzen der Vereinigten Staaten unterliegenden Internetriesen (z.B.: Google Analytics oder der Facebook Like-Button) sind bei fast jedem Aufruf einer Website mit dabei. Ebenso…

Nicht nur endgültig gelöschte1 E-Mails, sondern auch niemals abgeschickte und verworfene Entwürfe können in Gmail problemlos eingesehen werden. Last week I composed an email. I was trying to address a…

Ernüchternde Zeilen zum Thema “kostenlose Services” (Gmail, Flickr, Facebook, etc.) und “der Kunde ist das Produkt”. Nicht nur waren User immer schon das eigentliche Produkt; sie – Kunden! – als…

Das Magazin The New Yorker hat einen neuen Kanal zur sicheren und anonymen Anlieferung von Daten und zur sicheren und anonymen Kommunikation mit Journalisten eingerichtet. Wie das System funktioniert, ist…

Und da geht das Privacy-Handbuch dahin… In den letzten Jahren hat www.awxcnx.de einige tausend Euro und viele Stunden Arbeit gekostet. Irgendwann kommt man auf den Gedanken, dass da draußen im…

Was geschieht mit den Daten, die Google Glass aufzeichnet, und wem gehören sie? Now imagine that millions of Americans walk around [with] a device capable of capturing video and audio…

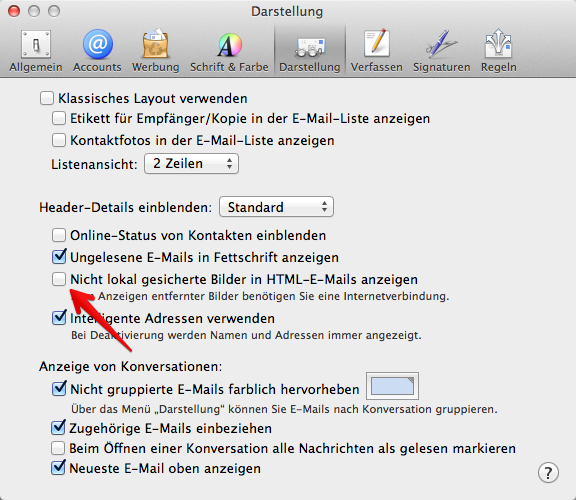

Immer schon hat mich gestört, dass Apple Mail in E-Mails eingebettete Bilder – auch im Spam-Ordner – automatisch nachlädt. Durch das Setzen einer Option kann dem ein Ende bereitet, Spammern…

Thunderbird ist nicht anderen Mailclients unterlegen, sondern dem Wechsel der Nutzer hin zu zentralisierten Webmail-Services. Die Idee hinter Thunderbird (Dezentralisierung, Sicherheit, Datenschutz) unterlag damit auch der Bequemlichkeit bunter Webmail-Oberflächen. Thunderbird…

Nachdem auch Evernote in diesem Jahr gehackt wurde und Benutzerdaten scheinbar nicht einmal von den größten Onlinefirmen geschützt werden können, habe ich mir das Sicherheitsmodell von Backblaze, das ich als…

Man kommt nicht drumherum. Irgendwann fragt der erste Arbeitskollege nach dem Facebook-Profil, irgendwann taucht in der Nachrichtenübersicht die Freundschaftsanfrage eines Mitarbeiters oder Geschäftspartners auf. Was tun? Cool bleiben, die Flut…

Wie die Buttons sozialer Netzwerke anonyme Datensammlungen mithilfe von auf Big Data-Analyse spezialisierten Firmen zu personenbezogenen Interessenprofilen werden lassen, wie diese Daten verwendet werden, und warum ein „anonymer“ Datensatz auch…

Wer den Trend noch immer nicht erkennt und Maßnahmen zu Datenschutz und Anonymisierung nach wie vor als unnötig abtut, sollte sich beim nächsten Online-Einkauf überlegen, ob der Preis, der zu…

Ich habe schon vor einiger Zeit darüber berichtet, dass ein gänzlich sauberes Abmelden bei Facebook nicht wirklich möglich ist. Facebook verfolgt Benutzer, ebenso wie Google und andere Trackingdienste, weit über…

Auf der Website der EFF gibt es eine Grafik, die zeigt, wie sich die von Dritten abrufbaren Daten verändern, sobald man das Anonymisierungsnetzwerk Tor verwendet und/oder HTTPS-verschlüsselte Seiten aufruft. Als…

Welche der Privacy-Listen für die Adblock bzw. AdblockPlus-Erweiterung wie und wie gut funktioniert, erklärt der Artikel „Tracking the Trackers“ des Center for Internet and Society der Universität Stanford. Adblock bzw.…

Ohne darüber bescheid zu wissen, lässt sich hinter einer CryptoParty wohl nur ein IT-lastiges Treffen für paranoide, männliche, großstädtische Spätzwanziger bis Mittdreißiger vermuten, bei dem sich solche, die darüber bescheid…

Adblock Plus installieren, Cookie-Verhalten modifizieren, Referer deaktivieren und HTTPS Everywhere aktivieren. Die EFF hat eine Anleitung in 4 Schritten zusammengestellt, wie man mit Firefox oder Chrome Onlinetracking auf ein Minimum…

Aus Apples Datenschutzrichtlinie unter dem Punkt „Cookies und andere Technologien“. Wenn du keine nach Relevanz ausgewählte Werbungen auf deinem Mobilgerät erhalten möchtest, kannst du dich abmelden, indem du auf den…

Der DNS-Provider OpenDNS (nein, hat nichts mit “offen” zu tun, ganz im Gegenteil!) testet schon seit einiger Zeit ein Tool, mit dem man den Datenverkehr zwischen lokalem Rechner und DNS-Server…

Mit dem Laden des Videos akzeptieren Sie die Datenschutzerklärung von YouTube.Mehr erfahren Video laden YouTube immer entsperren Verdutztes Dreinschauen bishin zu peinlichem Erröten, wenn das abstrakte Thema „Datenschutz“ ein wenig…

Apple hat mit iOS 6 eine „Werbungs-ID“ eingeführt, die zukünftig von allen Apps anstelle der eindeutigen Geräteidentifikation verwendet werden muss. Diese ID ist, laut Apple, eine temporäre, anonyme Gerätekennung, die…

In den letzten acht Jahren habe ich bei Flickr 14.099 Fotos hochgeladen, von denen der Großteil für alle sichtbar, also öffentlich zugänglich war. Neben „öffentlich“ unterscheidet Flickr vier weitere Berechtigungsstufen:…

Ein herrlich informativer, schrecklich beängstigender und den Glauben an selbst ausgedachte (aber dennoch „gute“) Passwörter auf ein Minimum reduzierender Artikel auf ars technica: Why passwords have never been weaker –…

Es wird interessant: Apple hat ein Patent auf Technologien zur Datenverschmutzung elektronischer Profilings eingereicht. Techniques to pollute electronic profiling are provided. A cloned identity is created for a principal. Areas…

Die New York Times hat nachgeforscht, was eigentlich aus dem Fall der Verletzung diverser Datenschutzrechte durch Google Street View-Autos wurde, die nicht nur Fotos der Umgebung gemacht, sondern auch private…

Was passiert, wenn Philip Zimmermann, ein vom Kalten Krieg geprägter ehemaliger Analyst amerikanischer Militärpolitik und Autor des E-Mail-Verschlüsselungsprogramms PGP, beschließt, sich der gegenwärtig immer stärker auf Datenleitungen (= Internet) verlagerten…

Ab 1. April werden alle Kommunikationsdaten (aber keine Inhalte) von Telefon (Handy und Festnetz), E-Mail und Internet samt Name und Adresse des Benutzers, seiner Telefonnummer, den Standortdaten (seines Handys) und…

AllThingsD hat wohl einen der besten und vorbildlichsten Datenschutzhinweise, die ich jemals gesehen habe. Ganz besonders gut gefällt mir der gelbe Banner, der beim erstmaligen Besuch der Seite erscheint und…

Die New York Times berichtet über das Reisen nach China in Zeiten digitaler Spionage. When Kenneth G. Lieberthal, a China expert at the Brookings Institution, travels to that country, he…

Der WiebeTech Drive eRazer. Hardware, wie Hardware sein soll! (Und ich suche nach einem Vorwand, mir das Ding umgehend zuzulegen.)

Probleme oder Bedenken bezüglich der Änderungen bei Google? Microsoft weiß einen Ausweg. Google kontert, doch es mehren sich die Links zu Negativberichten von Mitarbeitern, von Menschen, die ihre Einnahmequelle AdSense…

You can checkout any time you like, but you can never leave… The Eagles – Hotel California Was man in den letzten drei Tagen über Facebook gelesen hat, macht das als „sozial“…

iPhones und iPads speichern unsere Positionsdaten über lange Zeiträume hinweg. Die Daten können ohne großen Aufwand ausgelesen werden und geben ein detailliertes Profil unserer Standorte während der letzten 12 Monaten…

Facebook geht wieder einen Schritt weiter und lässt seine Mitglieder, ähnlich Googles ReCaptcha, nicht mehr verzerrte Buchstaben und Zahlen erkennen, sondern die Gesichter der „Friends“. Das reduziert einerseits das Spam-Aufkommen,…

Heute wurde die „umgehende Personalisierung“ (auf einigen Seiten nennt Facebook das auch „Sofortpersonalisierung“) für alle Mitglieder bei Facebook freigeschaltet. Umgehende Personalisierung bedeutet, dass Partnerseiten außerhalb Facebooks, selbst wenn man sie…

Frage: Was haben all die hier genannten Firmen gemeinsam? A.C. Nielsen; Agilent Technologies; Apple; AT&T, possibly Macrovision; Baker & McKenzie; BBC; Bertelsmann Media; Boeing; Church of Scientology; Cisco Systems; Cox…

Angeblich beißt sich das FBI an verschlüsselten Festplatten die Zähne aus und lässt es dann doch lieber bleiben, da der Aufwand zu groß ist. Im Artikel wird das Verschlüsselungsprogramm Truecrypt…

Nebst der berechneten Zahl von 150, einer Erklärung und einer Selbstanalyse zum Thema „Freunde“ auf Facebook, spricht Ruchira Paul auch einen offensichtlichen Aspekt sozialer Netzwerke in puncto Datenschutz an. Unlike my…

Das Wall Street Journal berichtet über die Weitergabe persönlicher Nutzerprofile an Werbekunden der großen sozialen Netzwerke (Facebook, MySpace, etc.). Facebook, MySpace and several other social-networking sites have been sending data…

Wer es noch nicht mitgekriegt hat: Googles StreetView-Autos haben nicht nur Fotos von Straßen gemacht, sondern auch die Standorte, Namen (SSID) und eindeutigen Kennungen von Routern (MAC-Adresse) unverschlüsselter WLAN-Funknetze gespeichert.…

Die Electronic Frontier Foundation hat eine Zusammenstellung der verschiedenen Datenschutzhinweise von Facebook zwischen 2005 und 2010. Der krasseste Unterschied ist (natürlich) zwischen dem ersten von 2005 und dem letzten von…

Interessant, worauf Facebook gebaut ist. New information uncovered by Silicon Alley Insider suggests that some of the complaints against Mark Zuckerberg are valid. It also suggests that, on at least one…

Wer es tatsächlich gewagt hat, seine gesammelten E-Mail-Adressen bei Facebook hochzuladen, um damit Freunde (schneller) zu finden, der kann diese Daten nun endlich auch wieder entfernen! Facebook verwendet die E-Mail-Adressen,…

Please Rob Me verdeutlicht humoristisch die Kehrseite von Twitter, Foursquare, Facebook und so weiter.

Wikileaks kennen wir spätestens seit den Machenschaften um die Kaupthing-Bank. Die Zeit berichtet ausführlich über die Enthüllungsmaschine, die Verrat auf Nummer sicher möglich macht. Der technische Hintergrund auch nicht schlecht:…

Facebook hat Kontakte, Mail-Adressen und Fotos von Menschen, die gar keine Mitglieder bei Facebook sind und nützt dabei eine Lücke zwischen Gesetz und Freundschaft aus. Betroffene können sich [vor der…